18.03.2024

Neue EU-Cybersecurity-Regelungen: Was bedeutet der Cyber Resilience Act (CRA) für Dich?

Das Europäische Parlament hat kürzlich den Cyber Resilience Act (CRA) verabschiedet, eine neue Gesetzgebung, die darauf abzielt, die Cybersicherheit von Produkten mit digitalen Elementen zu stärken. Der CRA ist ein weiterer Baustein zur Verbesserung der Cybersecurity, wie auch die bestehende NIS-2-Richtlinie, und legt spezifische Cybersicherheitsanforderungen fest, die von Herstellern, Importeuren und Händlern beachtet werden müssen.

Der CRA gilt für eine breite Palette von Produkten, darunter Software, Hardware, Cloudlösungen und einzelne Komponenten. Eine der Schlüsseländerungen, die der CRA einführt, ist der Grundsatz "Security by Design", der Hersteller dazu verpflichtet, Sicherheitsaspekte bereits während der Entwicklungsphase zu berücksichtigen.

Ein weiterer wichtiger Punkt sind die fortlaufenden Risikobewertungen, die Unternehmen durchführen müssen, um sicherzustellen, dass ihre Produkte den neuesten Sicherheitsstandards entsprechen. Dies umfasst auch eine angemessene Verwaltung von Schwachstellen, insbesondere bei kommerzieller Software.

Für betroffene Unternehmen gibt es Meldepflichten und die Notwendigkeit, Risikobewertungen durchzuführen. Noch unklar ist, ob das Bundesamt für Sicherheit in der Informationstechnik (BSI) oder die Bundesnetzagentur (BNetzA) in Deutschland die Aufsicht über den CRA haben wird.

Was noch wichtig zu beachten ist:

Verstöße gegen den CRA können mit erheblichen Bußgeldern geahndet werden, die bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes betragen können. Für Unternehmen ist es also entscheidend, sich rechtzeitig auf die Umsetzung der neuen Regelungen vorzubereiten!

Die Umsetzungsfrist für betroffene Akteure beträgt grundsätzlich 36 Monate nach dem Inkrafttreten des CRA.

Also: Jetzt schon Maßnahmen zu ergreifen, um sicherzustellen, dass Deine Produkte den neuen Anforderungen entsprechen und mögliche Risiken minimiert werden.

25.07.2023

Das Gesetz zum Schutz personenbezogener Daten (GSPD) oder Personal Information Protection Law (PIPL) trat im November 2021 in China in Kraft und wird oft als "DSGVO Chinas" bezeichnet. Es soll den Schutz der personenbezogenen Daten chinesischer Bürger innerhalb und außerhalb des Landes gewährleisten.

Das PIPL und die DSGVO haben viele Parallelen, aber es gibt einige Unterschiede, wie z. B. die Begrifflichkeit des "Verantwortlichen" (Controller) und das Fehlen des Konzepts des berechtigten Interesses im PIPL.

Für Unternehmen, die sowohl in der EU als auch in China tätig sind, können die Anforderungen des PIPL zu Herausforderungen führen, insbesondere bei grenzüberschreitenden Datenübermittlungen.

Trotz der Herausforderungen und Unsicherheiten bei der Umsetzung des PIPL ist es für Unternehmen wichtig, sich damit auseinanderzusetzen und bei Bedarf rechtliche Unterstützung zu suchen, um Geldstrafen und rechtliche Konsequenzen zu vermeiden.

Damit Sie den Überblick behalten, haben wir die wichtigsten Infos zum PIPL → HIER für Sie in unserem kostenfreien Whitepaper zusammengefasst.

Unsere Experten der OPTIQUM stehen Ihnen dabei zur Seite und sind nur einen Anruf oder eine E-Mail weit entfernt:

+49 221 82 95 910

21.06.2023

Phising, DDOS-Angriff, Spoofing, Man in the Middle, Social Engineering, Brut-Force-Angriff ... viele Begriffe, wenig Überblick im Bereich der Cybercrime-Attacken?

Mit diesem Dokument erhalten Sie eine Wissensbasis, um die aktuellen gängigsten Cyberbedrohungen besser zu verstehen und die erforderlichen Maßnahmen zu ergreifen, um Ihre persönliche und geschäftliche Sicherheit zu gewährleisten.

Zum Vergrößern einfach auf die Bilder klicken.

28.02.2023

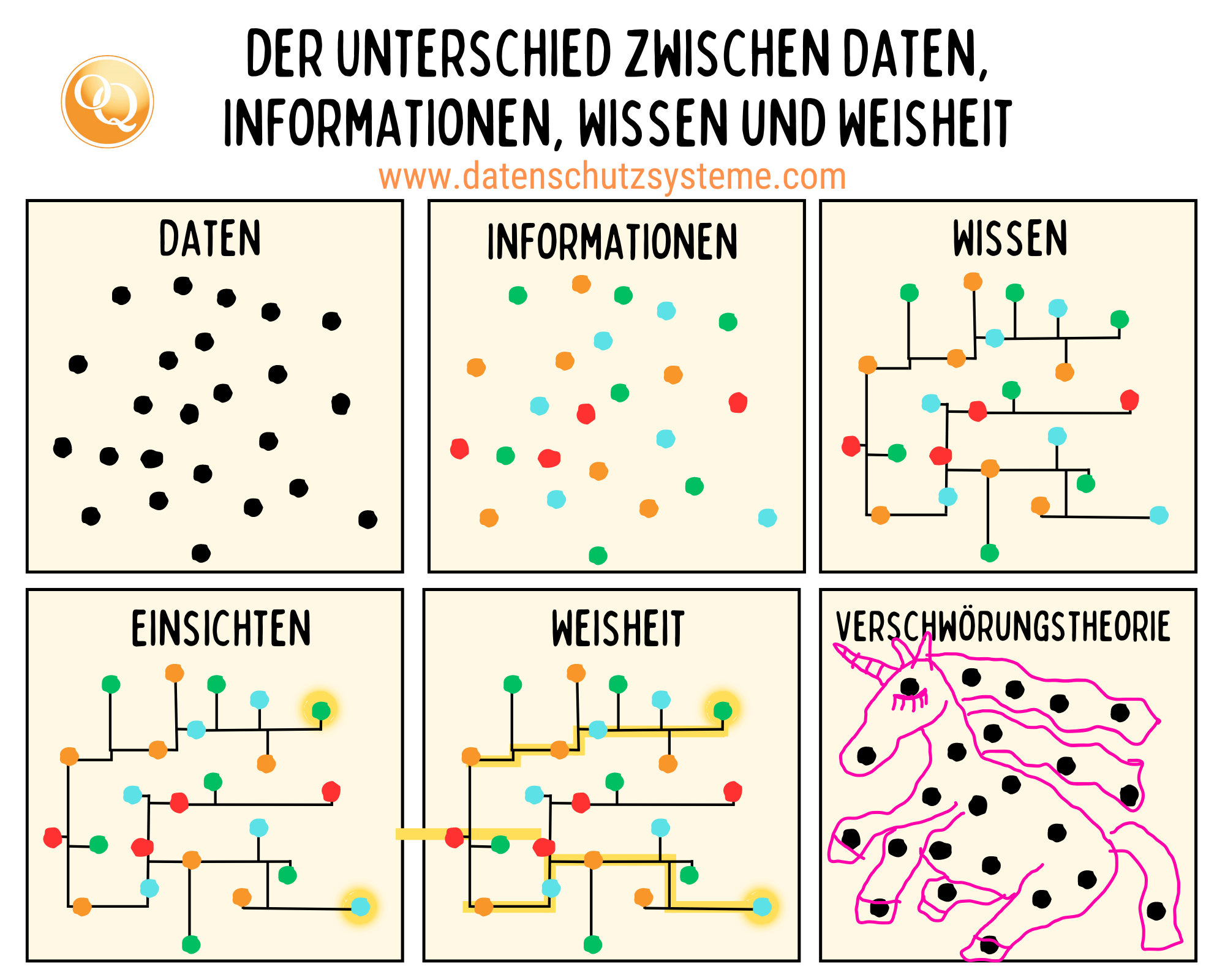

Da diese Begriffe gerne mal durcheinander gewürfelt werden, hier eine kurze Übersicht für mehr Klarheit:

Daten können als Rohmaterial betrachtet werden, das aus einer Vielzahl von Fakten und Zahlen besteht. Daten allein sind jedoch nicht sehr aussagekräftig und tragen wenig zur Erzeugung von Informationen bei. Erst wenn Daten interpretiert und analysiert werden, können sie zu Informationen werden.

Informationen sind die Bedeutung, die den Daten zugeschrieben wird. Wenn Daten in einen Kontext gestellt werden und eine bestimmte Bedeutung erhalten, können sie verwendet werden, um Entscheidungen zu treffen, Fragen zu beantworten oder Wissen zu schaffen.

Wissen entsteht, wenn Informationen in einen größeren Zusammenhang gestellt werden und in Bezug auf andere Informationen verarbeitet und verstanden werden. Wissen ist ein tieferes Verständnis, das sich aus der Kombination von Informationen und Erfahrung ergibt. Es ermöglicht uns, neue Zusammenhänge zu erkennen, Muster zu identifizieren und Probleme zu lösen.

Weisheit geht noch einen Schritt weiter und umfasst nicht nur Wissen, sondern auch Einsicht und Urteilsvermögen. Weisheit entsteht, wenn wir unser Wissen auf eine umfassendere Perspektive anwenden und unsere Erfahrungen und Emotionen in unsere Entscheidungen einbeziehen. Es geht darum, das große Ganze zu sehen und Entscheidungen zu treffen, die nicht nur auf Fakten und Zahlen basieren, sondern auch auf Werten und Prinzipien.

Insgesamt kann gesagt werden, dass Daten der Ausgangspunkt für die Schaffung von Informationen sind, Informationen zu Wissen führen und Wissen schließlich zu Weisheit führt, die es uns ermöglicht, Entscheidungen und Handlungen zu treffen, die auf einem tiefen Verständnis und einem breiten Blickwinkel basieren.

Aufgrund der Bedeutung von Daten bei der Erzeugung von Informationen, Wissen und Weisheit ist es von entscheidender Bedeutung, dass diese Daten geschützt werden. Informationssicherheit ist daher von großer Bedeutung, um sicherzustellen, dass Daten vor unbefugtem Zugriff, Diebstahl oder Verlust geschützt sind.

Durch den Schutz von Daten und Informationen können Unternehmen und Organisationen sicherstellen, dass ihre Entscheidungen und Handlungen auf vertrauenswürdigen und zuverlässigen Informationen basieren. Informationssicherheit trägt dazu bei, das Vertrauen der Kunden und der Öffentlichkeit in eine Organisation oder ein Unternehmen zu stärken, da sie sich darauf verlassen können, dass ihre Daten sicher sind und nicht missbraucht werden.

Daher ist es wichtig, dass Unternehmen und Organisationen sicherstellen, dass sie angemessene Informationssicherheitsrichtlinien und -verfahren implementieren, um sicherzustellen, dass Daten sicher und geschützt sind. Dies kann beispielsweise durch den Einsatz von Verschlüsselungstechnologien, Firewalls und anderen Sicherheitsmaßnahmen erreicht werden.

Unsere Experten von OPTIQUM unterstützen Sie dabei, die Informationssicherheit in Ihrem Unternehmen zu verbessern und zu optimieren. Hier sind einige Möglichkeiten:

Wir helfen Ihnen, potenzielle Risiken und Schwachstellen in Bezug auf Informationssicherheit in einem Unternehmen zu identifizieren. Dies kann beispielsweise durch eine umfassende Risikoanalyse erfolgen.

Gemeinsam entwickeln wir geeignete Informationssicherheitsrichtlinien und -verfahren und implementieren diese, um sicherzustellen, dass Daten und Informationen sicher und geschützt sind.

Wir bieten Schulungen und Sensibilisierungsmaßnahmen Ihre Mitarbeitenden an, um sicherzustellen, dass diese sich bewusst sind, wie wichtig Informationssicherheit ist und wie sie dazu beitragen können, diese zu gewährleisten.

Regelmäßige Sicherheitsaudits stellen sicher, dass Informationssicherheitsrichtlinien und -verfahren effektiv sind und Schwachstellen schnell identifiziert und behoben werden können.

Wir von OPTIQUM unterstützen Sie bei der Auswahl und Implementierung von Sicherheitstechnologien, um die Sicherheit von Daten und Informationen zu erhöhen, beispielsweise durch die Implementierung von Verschlüsselungstechnologien, Firewalls und anderen Sicherheitsmaßnahmen.

Bei Fragen rund um Informationssicherheit und den Schutz von Daten sowie allen Belangen rund um IT-Sicherheit und Datenschutz in Unternehmen sind wir gerne für Sie da! Rufen Sie uns einfach an unter: +49 221 82 95 910

30.08.2022

Die ISO/IEC 27001 ist heute die anerkannteste internationale Norm für Informationssicherheits-Managementsysteme.

Sie legt die Anforderungen für Herstellung, Einführung, Betrieb, Überwachung, Wartung und Verbesserung eines dokumentierten Informationssicherheits-Managementsystems (ISMS) fest. Dabei werden auch individuelle IT-Risiken innerhalb der gesamten Organisation berücksichtigt, um Datenschutz und Informationssicherheit ganzheitlich gewährleisten zu können.

Im vierten Quartal dieses Jahres wird voraussichtlich die Publikation der ISO/IEC 27001:2022 erscheinen.

Bereits am 09. August 2022 veröffentlichte das International Accreditation Forum (IAF) mit dem Dokument IAF MD 26:2022 die entsprechenden Übergangsregelungen.

Die darin verschriftlichen Regelungen treten in Kraft, sobald die revidierte Norm veröffentlicht wird.

Es handelt sich laut IAF nicht um eine vollständig revidierte Ausgabe, doch es gibt einige wichtige Änderungen:

Die Übergangsfrist für die zertifizierten Unternehmen beträgt drei Jahre. Nach Ablauf dieser Frist verlieren alle Zertifikate nach ISO/IEC 27001:2013 ihre Gültigkeit.

Mehr Informationen können Sie im Dokument IAF MD 26:2022 nachlesen:

IAF_MD_26_Transition_requirements_for_ISOIEC_27001-2022_09082022.pdf

19.02.2022

Priorität muss es daher sein, Systeme und Prozesse auf dem neuesten Stand mit der sich verändernden Informationssicherheitslandschaft zu halten.

Die ISO/IEC 27002:2022 „Informationssicherheit, Cybersicherheit und Schutz der Privatsphäre – Informationssicherheit Sicherheitskontrollen“ ist die kürzlich neu überarbeitete internationale Norm, die eine Anleitung für die Auswahl und Implementierung von Sicherheitskontrollen zur Verwendung innerhalb eines Informationssicherheits-

managementsystems (ISMS) auf der Grundlage der Anforderungen der ISO/IEC 27001 bietet.

Wie der Name schon sagt, handelt es sich bei der ISO/IEC 27002:20022 um einen Leitfaden, der einen detaillierten Zusatz zur ISO/IEC 27001 bietet. Im Gegensatz zu dieser kann die ISO /IEC 27002:2002 jedoch nicht zertifiziert werden, da sie keine Management-Norm ist.

Der Leitfaden wird nahezu bei jeder Implementierung von ISMS zu Rate gezogen. Setzen Sie sich daher schon frühzeitig mit den Auswirkungen einer aktualisierten ISO 27002 für Ihr ISMS auseinander, um den daraus resultierenden entstehenden Änderungsbedarf zu berücksichtigen.

Wir haben für Sie alle wesentlichen Informationen zu den aktuellen Änderungen zusammengefasst:

• ISO/IEC 27002 „Information security, cybersecurity and privacy protection — Information security controls“

• definiert allgemeine Sicherheitsmaßnahmen und unterstützt bei der Erfüllung der Anforderungen aus dem Annex A der ISO/IEC 27001

• keine zertifizierbare Norm

• wichtiger Leitfaden zur Implementierung eines ISMS

• ISO 27002 wurde revidiert

• Offiziell verabschiedet am 15.02.2022

• Neue ISO 27002:2022 erfordert Anpassung an Ihrem ISMS

Die wichtigsten Änderungen sind die folgenden:

1. Der Titel wurde geändert

• Jetzt: „Informationssicherheit, Cybersicherheit und Schutz der Privatsphäre – Informationssicherheit Sicherheitskontrollen“

• Vorher: „IT-Sicherheitsverfahren– Leitfaden für das Informationssicherheits-Management“

2. Die Struktur des Dokuments wurde geändert, indem die Steuerelemente anhand eines einfachen Klassifikationsschema dargestellt werden

• vier Säulen der Kontrolle statt vormals 14 Maßnahmenbereiche:

• Organisatorisch - Organizational controls (37)

• Personell - People controls (8)

• Physisch - Physical controls (14)

• Technologisch - Technological controls (34)

• bestehende Kontrollen nun neu strukturiert

3. Einige Steuerelemente wurden zusammengelegt, einige gelöscht und mehrere neue Steuerelemente eingeführt

• Anzahl der bestehenden Sicherheitskontrollen ist auf 93 gesunken (von 114)

• Neu eingeführte Kontrollen: 11

• Zusammengelegte Kontrollen: 24

• Aktualisierte Kontrollen: 58

Organizational controls | People controls | Physisch - Physical controls | Technological controls | ||||

2022 | vormals | 2022 | vormals | 2022 | vormals | 2022 | vormals |

5.1 | 05.1.1./ 05.1.2. | 6.1 | 07.1.1 | 7.1 | 11.1.1 | 8.1 | 06.2.1 / 11.2.8 |

5.2 | 06.1.1 | 6.2 | 07.1.2 | 7.2 | 11.1.2 / 11.1.6 | 8.2 | 09.2.3 |

5.3 | 06.1.2 | 6.3 | 07.2.2 | 7.3 | 11.1.3 | 8.3 | 09.4.1 |

5.4 | 07.2.1 | 6.4 | 07.2.3 | 7.4 | Neu | 8.4 | 09.4.5 |

5.5 | 06.1.3 | 6.5 | 07.3.1 | 7.5 | 11.1.4 | 8.5 | 09.4.2 |

5.6 | 06.1.4 | 6.6 | 13.2.4 | 7.6 | 11.1.5 | 8.6 | 12.1.3 |

5.7 | Neu | 6.7 | 06.2.2 | 7.7 | 11.2.9 | 8.7 | 12.2.1 |

5.8 | 06.1.5 / 14.1.1 | 6.8 | 16.1.2. / 16.1.3 | 7.8 | 11.2.1 | 8.8 | 12.6.1 / 18.2.3 |

5.9 | 08.1.1 / 08.2.3 |

| 7.9 | 11.2.6 | 8.9 | Neu | |

5.10 | 08.1.3 / 08.2.3 | 7.10 | 08.3.1 / 08.3.2 / 08.3.3 | 8.10 | Neu | ||

5.11 | 08.1.4 | 7.11 | 11.2.2 | 8.11 | Neu | ||

5.12 | 08.2.1 | 7.12 | 11.2.3 | 8.12 | Neu | ||

5.13 | 08.2.2 | 7.13 | 11.2.4 | 8.13 | 12.3.1 | ||

5.14 | 13.2.1 / 13.2.2 / 13.2.3 | 7.14 | 11.2.7 | 8.14 | 17.2.1 | ||

5.15 | 09.1.1 / 09.1.2 |

| 8.15 | 12.4.1 / 12.4.2 / 12.4.3 | |||

5.16 | 09.2.1 | 8.16 | Neu | ||||

5.17 | 09.2.4 / 09.3.1 / 09.4.3 | 8.17 | 12.4.4 | ||||

5.18 | 09.2.2 / 09. 2.5 / 09.2.6 | 8.18 | 09.4.4 | ||||

5.19 | 15.1.1 | 8.19 | 12.5.1 / 12.6.2 | ||||

5.20 | 15.1.2 | 8.20 | 13.1.1 | ||||

5.21 | 15.1.3 | 8.21 | 13.1.2 | ||||

5.22 | 15.2.1 / 15.2.2 | 8.22 | Neu | ||||

5.23 | Neu | 8.23 | 13.1.3 | ||||

5.24 | 16.1.1 | 8.24 | 10.1.1 / 10.1.2 | ||||

5.25 | 16.1.4 | 8.25 | 14.2.1 | ||||

5.26 | 16.1.5 | 8.26 | 14.1.2 / 14.1.3 | ||||

5.27 | 16.1.6 | 8.27 | 14.2.5 | ||||

5.28 | 16.1.7 | 8.28 | Neu | ||||

5.29 | 17.1.1 / 17.1.2 / 17.1.3 | 8.29 | 14.2.8 / 14.2.9 | ||||

5.30 | Neu | 8.30 | 14.2.7 | ||||

5.31 | 18.1.1 / 18.1.5 | 8.31 | 12.1.4 / 14.2.6 | ||||

5.32 | 18.1.2. | 8.32 | 12.1.2 / 14.2.2 / 14.2.3 / 14.2.4 | ||||

5.33 | 18.1.3 | 8.33 | 14.3.1 | ||||

5.34 | 18.1.4 | 8.34 | 12.7.1 | ||||

5.35 | 18.2.1 |

| |||||

5.36 | 18.2.2 / 18.2.3 | ||||||

5.37 | 12.1.1. | ||||||

|

| ||||||

Control 11.2.5 „Entfernen von Werten“wurde entfernt

Ist Ihr ISMS nach ISO 27001 schon implementiert:

• Übergangsfrist von bis zu 2 Jahren

Planen Sie, ein ISMS nach ISO 27001 zu implementieren

• Empfehlung, ISMS nach Struktur der ISO 27002:2022 auszulegen

Ein Amendment (AMD) für ISO/IEC 27001:2013 welches die neuen Controls enthalten wird, ist für Oktober 2022 zu erwarten.

Die ISO/IEC 27002:2022 ist intensiv überarbeitet und aufbereitet worden: Wichtige Neuerungen und Trends der Informationssicherheit wurden folgerichtig in die neue Fassung implementiert, die Struktur übersichtlich und nachvollziehbar aufbereitet. Kaum eine Control ist in der Zuteilung identisch zur

vorausgegangenen Fassung – dies ist jedoch positiv zu werten, da die neue Unterteilung in 4 Kategorien mit sinnvoller Zusammenführung einiger Controls und der Ergänzung um Attribute und Steuerelemente für ein klareres Verständnis sorgen, z.B. auch, was mit den einzelnen Maßnahmen bezweckt werden soll.

Wir raten, dass Sie sich intensiv mit der ISO/IEC 27002:2022 auseinandersetzen, denn es ist nicht ausreichend, einfach nur die 11 neuen Maßnahmen anzuwenden. Auch in den schon bekannten Maßnahmen wurden neue bzw. erweiterte Anforderungen ergänzt, deren Umsetzung in einem ISMS maßgeblich sind.

Erwerben können Sie die ISO/IEC 27002:2022 hier:

Bei Fragen rund um die ISO/IEC 27002:2022 und Informationssicherheits-managementsystemen (ISMS) nach ISO/IEC 27001 sowie allen Belangen rund um IT-Sicherheit und Datenschutz in Unternehmen sind wir gerne für Sie da! Rufen Sie uns einfach an unter: +49 221 82 95 910

Bereits im April/Mai 2021 traten die Neuerungen des Zweite Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme (IT-Sicherheitsgesetz 2.0 bzw. IT-SiG 2.0) in Kraft.

Das Bundesamt für Sicherheit in der Informationstechnik – BSI – hat hierzu allgemeine FAQ mit Umsetzungshinweisen, Erläuterungen und Hinweisen erstellt, die HIER eingesehen werden können.

· Es wurde mit dem Bereich „Abfallwirtschaft“ neuer KRITIS-Sektor und neue Pflichten hinzugefügt.

· Die Kategorie „Unternehmen im besonderen öffentlichen Interesse“ ist ergänzt.

· Die Kompetenz und Befugnisse des Bundesamtes für Sicherheit in der Informationstechnik (BSI) wurden ausgeweitet.

· Es wurde ein neues, freiwilliges IT-Sicherheitskennzeichen eingeführt.

· Die Bußgelder zur Nichteinhaltung des Gesetzes wurden angepasst.

· Es kam zur Festschreibung im Bereich der kritischen Komponenten.

Nachfolgend erläutern wir die einzelnen Punkte näher:

Hierbei handelt es sich um ein sogenanntes Artikelgesetz, welches die Änderungen an verschiedenen anderen Gesetzen zusammenfassend beinhaltet. Es basiert auf dem IT-Sicherheitsgesetz von 2015 und soll zur Verbesserung der Sicherheit informationstechnischer Systeme sowie zum Schutz kritischer Infrastrukturen (KRITIS-Betreiber) beitragen.

Das IT-Sicherheitsgesetz richtet sich besonders an die Betreiber kritischer Infrastrukturen, da sie als nachhaltig schützenswert gelten. In Deutschland gehören aktuell zehn verschiedene Sektoren der KRITIS an:

· IT und TK

· Staat und Verwaltung

· Ernährung

· Wasser

· Energie

· Medien und Kultur

· Finanzen und Versicherungen

· Abfallwirtschaft

Gleichzeitig wird die KRITIS-Verordnung ausgeweitet: Einige Schwellenwerte der bestehenden Sektoren werden angepasst, etwa in den Bereichen Stromerzeugung, Transport und Informationstechnologie.

So fallen schätzungsweise 270 zusätzliche Betriebe unter die KRITIS-Verordnung, im Vergleich zu bisher insgesamt 1.600 Organisationen, die zu den kritischen Infrastrukturen gerechnet wurden. Weitere Details finden Sie hier: Änderung der KRITIS-Anlagen.

Zusätzlich erstellt wurde die Kategorie “Unternehmen im besonderen öffentlichen Interesse”. Für Betriebe in diesem Segment gelten, wenn sie nicht schon zu den kritischen Infrastrukturen gezählt werden, eigene Richtlinien. Im Gegensatz zur KRITIS-Verordnung sind sie weniger streng ausgelegt. Betroffene Unternehmen müssen sich

1. beim BSI identifizieren

2. regelmäßig Erklärungen über ihre IT-Sicherheit abgeben

3. Vorfälle an das BSI melden.

· Unternehmen und ihre Zulieferer, die von erheblicher Bedeutung für die deutsche Wirtschaft sind

· Unternehmen die Gefahrstoffe verarbeiten

· Rüstungsunternehmen und Hersteller von Produkten für staatliche Verschlusssachen

· Das BSI ist zukünftig für die Definition des neusten „Standes der Technik“ von sicherheitstechnischen Anforderungen an IT-Produkte verantwortlich.

· Das BSI wird gemäß dem Cyber Security Act der EU zur nationalen Behörde für Cybersicherheitszertifizierungen und hat zusätzlich das Recht, europäische Cybersicherheitszertifizierungen/ -zertifikate zu widerrufen. Das BSI ist somit für die Durchsetzung und Zertifizierung europäischer Standards verantwortlich.

· Das BSI besitzt durch die Gesetzesänderung die Befugnisse, Sicherheitsrisiken zu detektieren um Malware, Sicherheitslücken oder potenzielle Sicherheitsrisiken zu finden und zu eliminieren.

Das BSI darf über IT-Eigenschaften von IT-Produkten, die für die Sicherheit relevant sind, informieren und warnen. Hierzu wird ein freiwilliges IT-Sicherheitskennzeichen zu Ende 2021 eingeführt, mit dem Hersteller nachweisen können, dass bestimmte Sicherheitsvorgaben gemäß BSI erfüllen.

Neue Anforderungen an KRITIS-Betreiber

Betreiber kritischer Infrastrukturen sind in Zukunft dazu verpflichtet, Systeme zur Angriffserkennung in ihre IT-Systeme zu implementieren. Durch Änderung im Gesetz über die Elektrizitäts- und Gasversorgung gilt diese Pflicht auch für Betreiber von Energieversorgungsnetzen und Energieanlagen.

Das IT-Sicherheitsgesetz 2.0 hat bei Ordnungswidrigkeiten die Höchstbeträge der Bußgelder in definierten Stufen (z.B. von 100.000 Euro bis 2 Millionen Euro) klar festgelegt. Unter bestimmten Rahmenbedingungen kann eine Verzehnfachung des Maximalbetrages auf bis zu 20 Millionen Euro möglich sein.

Unter kritischen Komponenten sind hier IT-Produkte im Sinne von Hard- und Softwarekomponenten gemeint, deren Ausfälle zu „einer “erheblichen Beeinträchtigung der Funktionsfähigkeit […] oder zu Gefährdungen für die öffentliche Sicherheit” führen können. Sie müssen vom KRITIS-Betreiber vor der Nutzung dem Ministerium angezeigt werden müssen.

Das BSI kann KRITIS-Betreibern den Einsatz von kritischen Komponenten untersagen oder sie zu eben jener Nutzung explizit auffordern. Beleuchtet werden hier vor allem die Garantien oder die Vertrauenswürdigkeit des Herstellers, unter Inbezugnahme der Betrachtungen der gesamten Lieferkette für eben jene IT-Komponenten.

Das IT-Sicherheitsgesetz 2.0 sorgt für Handlungsbedarf bei Unternehmen!

Unternehmen sollten zeitnah überprüfen, ob sie zu den KRITIS-Betreibern oder zu Unternehmen im besonderen öffentlichen Interesse zählen und sich auf die entsprechenden technischen und organisatorischen Maßnahmen, Anzeige- und Meldepflichten vorbereiten. Auch die Lieferkette darf dabei nicht außer Acht gelassen werden: KRITIS-Betreiber müssen sich mit ihrer Lieferkette auseinandersetzen und schon jetzt die Voraussetzungen für die entsprechenden Risikoanalysen mit den damit verbundenen Prozessen, Überprüfungen und Verantwortlichkeiten schaffen.

Falls Sie Fragen haben und sich in diesem Bereich unsicher sind,beraten Sie unsere Experten der OPTIQUM aus dem Bereich KRITIS gerne.Rufen Sie uns einfach an unter: +49 221 82 95 910

12.07.2021

Mehr als tausend Unternehmen weltweit sollen möglicherweise durch den am Freitag, den 02.07.2021 erfolgten Ransomware-Angriff auf die US-amerikanische IT-Firma Kaseya betroffen sein. Dies ist die Schätzung von Experten wie dem auf Cybersicherheit spezialisierten Unternehmen Huntress Labs.

Die Cybercrimegruppe "REvil" steht dabei im Verdacht, das Desktop-Management-Tool VSA von Kaseya gekapert und ein schadhaftes Update aufgespielt zu haben, welches etliche Kunden des US-Tech-Management-Anbieters infizierte und die vorhandenen Daten verschlüsselte. Erst nach Zahlung der Lösegeldforderung von 70 Millionen US-Dollar sollen die Daten, wie Abrechnungssysteme, den Erpressern zufolge wieder freigegeben werden.

Als unmittelbare Folge dieses Angriffs mussten zum Beispiel rund 800 Filialen einer schwedischen Lebensmittelkette schließen, da das Kassensystem nicht mehr funktionierte.

Dieser Cyberangriff in den USA hat nach Angaben des Bundesamtes für Sicherheit in der Informationstechnik (BSI) auch Auswirkungen auf Tausende Computer in Deutschland. Unter den Betroffenen des Angriffs sei ein Dienstleister, der mehrere tausend Kundensysteme betreue, die wiederum ebenfalls betroffen sein könnten. Außerdem sei davon auszugehen, dass jetzt mit dem Wochenstart weitere Meldungen einliefen, weil Firmen erst dann Schäden bemerkten, wenn sie ihre IT-Anlagen zu Wochenbeginn wieder hochfahren. Das BSI rät Betroffenen, technische und organisatorische Maßnahmen zu treffen und sich beim BSI zu melden.

Nicht der erste große Angriff in der jüngeren Vergangenheit

Erst im Mai waren der Tochterkonzern des weltgrößte Fleischproduzent JBS in den USA sowie die Colonial-Ölpipleline Opfer großangelegter Cyberattacken geworden. Gemessen am transportierten Volumen ist die Colonial-Ölpipeline die größte in den USA. Jeden Tag fließen mehr als 2,5 Millionen Barrel an Benzin, Diesel, Kerosin und anderen Erdölprodukten durch die Rohrleitungen.

Nach Bekanntwerden des Angriffs auf die Pipeline kam es in Folge zu Panikkäufen und Engpässen an vielen Tankstellen. Berichten zufolge verfügten zeitweise in der US-Hauptstadt Washington 3 von viert Tankstellen über keinen Kraftstoff mehr!

Sie Auswirkungen von Cyberangriffen können also, wie die genannten Beispiele eindrucksvoll beweisen, verheerende Auswirkungen haben und auch Unternehmen betreffen, die dem ersten Anschein nach nicht unmittelbar von einer Attacke aus dem Netz bedroht wurden.

Wie können Sie Ihr Unternehmen schützen und vorbeugen?

Ganz konkrete und schnell umzusetzende Maßnahmen sind:

Sicherheit durch ein Informationssicherheitsmanagementsystem nach ISO 27001

Wichtig ist, dass Sie als Unternehmer auch ihre Dienstleister überprüfen, so wie es in der Automobil Industrie beispielsweise über den dort herrschenden Informationssicherheitsstandard TISAX® schon geschieht.

Die internationale DIN-Norm ISO/IEC 27001 „Information technology – Security techniques – Information security management systems – Requirements“ spezifiziert die Anforderungen für Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines dokumentierten Informationssicherheits-Managementsystems (ISMS). Ziel dieses Regelwerks ist es, die Integrität, Vertraulichkeit, und Verfügbarkeit von Informationen und Unternehmensdaten sicherzustellen und zu gewährleisten

Diese Norm ist anwendbar für alle Unternehmen und alle Branchen!

Gerne beraten wir Sie, wie auch Sie Ihr Unternehmen effektiv und nachhaltig mit einem praktikablen Informationssicherheitsmanagementsystem schützen können.

Unser Expertenteam ist für Sie da Rufen Sie uns einfach an unter: +49 221 82 95 910

27.04.2021

Eine böse Osterüberraschung präsentierte sich, als Anfang April 2021 bekannt wurde, dass bei einem gigantischen Datenleck auf Facebook über 533 Millionen Datensätze gestohlen wurden, die nun im Internet frei zugänglich und einsehbar sind.

Vor allem wurden Klarnamen, Anschriften, Geburtsdaten, E-Mail-Adressen und Telefonnummern veröffentlicht, die Benutzer aus insgesamt 106 Ländern in Facebook eingegeben oder gespeicherten hatten.

Woher stammen die Daten?

Wann und wie Cyberkriminelle an die Daten gekommen sind, bleibt Spekulation, laut Aussage von Facebook wurden die Daten jedoch wohl bereits vor 2019 über sogenanntes Scraping, das Ausnutzen einer damaligen Sicherheitslücke, abgegriffen.

Was ist Scraping?

Beim Web Scraping (engl. Scraping = „schürfen“) werden Daten von Webseiten extrahiert und gespeichert, um diese zu analysieren oder anderweitig zu verwenden. Dabei werden viele verschiedene Arten von Informationen gesammelt, zum Beispiel Kontaktdaten, Keywords oder URLs. Das Scraping ist nur dann legal, wenn die extrahierten Daten frei zugänglich für Dritte im Web stehen und dort einsehbar sind.

Obwohl sie schon ein paar Jahre alt sind, könnten sich die durchgesickerten Daten aus Facebook als durchaus wertvoll für Cyberkriminelle erweisen, welche die persönlichen Informationen von Menschen und Unternehmen nutzen, um sich als diese auszugeben oder sie zu betrügen.

Wie nutzen Cyberkriminelle die geleakten Daten?

Mittels Social Hacking Methoden, wie „Phishing“ (automatisierte Messenger- oder E-Mail-Nachrichten werden an potenzielle Opfer geschickt) oder „Smishing“ (hier werden SMS-Nachrichten versandt), gelangen die Cybercrime-Experten an weitere persönliche Daten, wie Bankverbindungen oder interne Zugangsdaten, indem häufig Links über die gefährliche Schadsoftware heruntergeladen wird, in den Nachrichten enthalten sind.

In diesen automatisierten Nachrichten geben Angreifer vor allem vor, Unternehmen wie Facebook selbst oder der Handelsriese Amazon zu sein. Kriminelle geben vor allem aber jüngeren Spam-SMS oft als Paketankündigungen aus. Die SMS könnte folgenden Text enthalten: „Ihr Paket wurde verschickt. Bitte überprüfen Sie Ihre Sendung.“ Was folgt, ist ein Link mit entsprechender Schadsoftware.

Bin ich betroffen?

Überprüfungen, ob auch Ihre Daten veröffentlich wurden, können Sie ganz einfach bei Have I been pwned vornehmen. Man gibt einfach die E-Mail-Adresse oder die Telefonnummer (im Format) des Facebook Accounts an und bekommt dann die Details geliefert. Im besten Fall ist die Emailadresse nicht bekannt, dann ist man von diesem Hack nicht betroffen. Falls die Emailadresse erkannt wird, gibt das System aus, wie viele Datenschutzverletzungen stattgefunden haben und auch, ob „Pastes“ vorliegen.

Was ist ein „Paste“? Ein "Paste" ist eine Information, die auf einer öffentlich zugänglichen Website "eingefügt" wurde, die für den Austausch von Inhalten konzipiert ist, wie z. B. Pastebin. Diese Dienste werden von Hackern aufgrund der Einfachheit des anonymen Austauschs von Informationen bevorzugt und sie sind häufig der erste Ort, an dem ein Verstoß auftaucht. Die Website Have I been pwned durchsucht Pastebins, die vom Twitter-Konto @dumpmon verbreitet werden und von denen berichtet wird, dass sie E-Mails enthalten, die ein potenzieller Hinweis auf eine Sicherheitsverletzung sind. Wenn Sie eine E-Mail-Adresse in einer Paste finden, bedeutet das nicht sofort, dass sie als Ergebnis eines Verstoßes offengelegt wurde. Überprüfen Sie die Paste und stellen Sie fest, ob Ihr Konto kompromittiert wurde, und ergreifen Sie dann entsprechende Maßnahmen, wie z. B. das Ändern von Passwörtern.

Wie kann ich mich gegen einen Facebook Konto Hack schützen?

Prinzipiell gelten für die Konto auf Facebook die gleichen Sicherheitsregeln, die man auch von anderen Online-Konten und Accounts her kennt. Facebook bietet aber noch einige zusätzliche Sicherheitssystem wie die 2-Faktor-Authentifizierung um unrechtmäßige Zugriffe auf die Accounts zu erschweren. Starke Passwörter bzw. Passwortphrasen verwenden! Am wichtigsten sind starke Passwörter für E-Mail-Konten. Diese Konten dienen auch dem Zurücksetzen anderer Konto-Kennwörter.

Sie haben weitere Fragen zum Datenschutz in Ihrem Unternehmen? Wir helfen gerne weiter: +49 221 82 95 910

20.01.2021

1. Die Wahl des geeigneten Anbieters

Setzen Sie sich im Vorfeld eingehend mit den vertraglichen Regelungen, besonders den Nutzungsvereinbarungen und AGB sowie den Datenschutzbestimmungen der Videokonferenzanbieter auseinander:

· Besteht eine Ende-zu-Ende-Verschlüsselung?

· Welchen rechtlichen Bestimmungen unterliegt der Anbieter beispielsweise im Hinblick auf IT-Sicherheit?

· Wird in den Medien über bekannte Sicherheitsprobleme des Anbieters berichtet?

2. Programm genauer kennenlernen

Lernen Sie alle Funktionen des Videokonferenzdienstes, wie Symbole und Buttons, Aktivierung von Kamera und Mikrofon, Teilnehmeransicht etc. kennen

· Prüfen Sie, ob es Aufzeichnungsfunktionen gibt und wie diese deaktiviert werden können

· Wie kann der virtuelle Konferenzraum so geschützt werden, dass Unbefugten der Zugriff verwehrt bleibt? (z.B. Vergabe individueller Pins oder Versenden eines persönlichen Links an die Teilnehmer)

3. Vertrauenswürdige Endgeräte nutzen

Nutzen Sie nach Möglichkeit nur Ihnen bekannte Endgeräte, wie Ihren Arbeitsrechner oder Ihr Tablet. Stellen Sie sicher, dass auch hier alle relevanten Sicherheitsupdates auf dem neuesten Stand sind.

Bei einem größeren Bildschirm haben Sie in der Regel einen besseren Überblick über die Teilnehmer des Events und eine einfachere Handhabe der Funktionen.

4. Sitzung vorab Proben

Übung macht den Meister! Testen Sie im Vorfeld das Videokonferenztool:

· Testen Sie verschiedene Rollen: ModeratorIn, ReferentIn, TeilnehmerIn

· Wie werden Präsentationen oder die Bildschirmansicht geteilt?

· Wie können Sie anderen Teilnehmern eine (temporäre) Moderatorenrolle übertragen?

· Wie kann während des Meetings der Chat oder die Meldung der TeilnehmerInnen angezeigt werden?

· Wie können Sie TeilnehmerInnen stummschalten?

· Wie ist die Qualität der Übertragung? Internetverbindung unbedingt checken!

5. Teilnehmer festlegen

Wenn Sie sicherstellen wollen, dass auch nur die TeilnehmerInnen an Ihrem virtuellen Event teilnehmen, die Sie eingeplant haben:

· Vergeben Sie komplexe PINS als Zugangsschlüssel zum digitalen Konferenzraum

· Versenden Sie individuelle Einladungslinks

· Prüfen Sie, ob Sie gezielt TeilnehmerInnen über einen Wartebereich innerhalb des Konferenztools zum virtuellen Meeting zulassen können

· Einige Videokonferenz-Systeme bieten AdministratorInnen einer Besprechung zudem die Möglichkeit, unbefugte TeilnehmerInnen zu entfernen

6. Vergabe von Nutzernamen und Kennwörtern

Überschreiben Sie die Standardvorgaben der Raumbezeichnung und Ihrer Nutzerkennung durch individuelle Namen. Achten Sie darauf, dass Sie keine trivialen Passwörter, Nutzerkennungen oder PINs vergeben (z.B. 123, QWERT, Geburtstagsdaten)

7. Weniger ist mehr

Geben Sie nur die notwendigen Daten preis:

· Überlegen Sie, was Sie über Ihren Bildschirm mit den TeilnehmerInnen teilen wollen

· Wenn möglich teilen Sie immer nur die Applikation und nicht den ganzen Bildschirm

· Stellen Sie sicher, dass bei Datenaustausch über den Anbieter unbefugte Dritte keinen Zugriff darauf erhalten

· Beenden Sie Programme die „aus Versehen“ private Informationen einblenden, wie z.B. Mail Clients mit Benachrichtigung in der Taskleiste

8. Sicherheitslücken schließen

Schließen Sie Sicherheitslücken, indem Sie Updates installieren. Aktualisieren Sie Ihr Betriebssystem und Ihren Virenscanner regelmäßig. Sollte es Aktualisierungen für Ihren Dienst geben, nutzen Sie diese ebenfalls zeitnah.

9. Position

Webkonferenzen sollten in einer ruhigen Umgebung stattfinden. Hintergrundgeräusche sind störend und irritierend; sie fallen vor Ort viel weniger auf als bei den via Web verbundenen PartnerInnen. Achten Sie auch darauf, dass Sie gut zu sehen sind, am besten ist dabei die Ausrichtung zum Tageslicht.

· Prüfen Sie den Hintergrund Ihres Bildausschnittes. Gibt es dort irgendetwas, dass die TeilnehmerInnen besser nicht sehen sollten, wie unbeteiligte Personen, Privates oder betriebsinterne Informationen?

· Viele Programme bieten die Möglichkeit, den Hintergrund auszublenden, mit einem Hintergrundbild zu ersetzen oder verschwimmen zu lassen.

10. Ton

Machen Sie einen Stimmtest zur Einstellung der korrekten Lautstärke und prüfen Sie, ob Sie alle TeilnehmerInnen hören können.

· Nutzen Sie ein Headset

· Platzieren Sie Kaffeetassen etc. nicht direkt am Mikrofon (klapperndes Geschirr kann sehr störend sein)

· Halten Sie bei einem Headset ausreichend Abstand zu „Raschel-Fallen“ wie Bart, Kragen, langen Haaren etc.

· Bitten Sie, alle TeilnehmerInnen sich stumm zu schalten, solange Sie selbst keinen Redebeitrag haben.

11. Content is King

Wie bei jedem Event sind das Thema und die Inhalte die entscheidenden Faktoren, nicht primär die Toolauswahl. Die Inhalte der Veranstaltung und das Programm müssen die Teilnehmer erreichen. Wichtig dabei: die Zielgruppe kennen!

12. Die Agenda

Verwenden Sie ein klares Programm, und stellen dies im Vorfeld den TeilnehmerInnen vor, sodass alle den geplanten Ablauf des Veranstaltung im Überblick haben. Beziehen Sie sich während der Konferenz immer wieder auf diese Agenda.

13. Interaktion

Bei einem virtuellen Event sitzt jeder der TeilnehmerInnen in der ersten Reihe. Durch Chat- oder Kommentar-Funktionen gibt es meist die Möglichkeit, während des Vortrags Fragen zu stellen. Diese sollte eine gute Moderation im Auge behalten und darauf eingehen.

Endlose Monologe führen unweigerlich dazu, dass die übrigen Teilnehmer sich gedanklich ausklinken. Daher: Auch in virtuellen Events und Konferenzen kommunizieren!

14. Konzentration

Wenn man in einer Webkonferenz ohne Webcam die Partner nicht sehen kann, sollte man sich während der Session trotzdem nicht mit anderen Dingen beschäftigen, beispielsweise E-Mails bearbeiten. Auch halblaute Gespräche nebenbei stören. Weisen Sie die TeilnehmerInnen im Vorfeld darauf hin.

Bedenken Sie auch, dass nach 90 Minuten die Konzentration des Publikums unweigerlich nachlässt und passen Sie Ihr Event entsprechend zeitlich an.

15. Präsentation

Die Grundregeln für Präsentationen sollten in Webkonferenzen besonders streng eingehalten werden: Möglichst wenig Text auf einer Folie, große und klare Schrifttypen, klare und deutlich visualisierte Strukturierung der Gliederungsebenen, nummerierte Folien, kein unruhiger Hintergrund und keine aufwändigen Randgrafiken, keine komplexen Animationen und — ganz wichtig: Der Präsentierende sollte nicht ständig mit dem Mauszeiger auf den Folien herumkurven.

Virtuelle Events und Konferenzen haben durch die aktuelle Situation der Corona-Pandemie an Relevanz gewonnen. Doch auch darüber hinaus werden sie ein Zukunftsformat sein.

Denn sie sind zeit-, kosten- und emissionssparend – Faktoren, die vielen Menschen immer wichtiger werden!

26.10.20

Das BSI beschreibt, wie Nutzer durch Namen von real existierenden Projekten, Kollegen oder Geschäftspartnern dazu verleitet werden, in täuschend echt wirkenden Phishing-Mails verschickte Links oder Anhänge anzuklicken. Denn über diese können mittels Ransomware Informationen ausgespäht sowie ganze Server verschlüsselt und somit lahmgelegt werden.

Der Zugang zu den eigenen Daten ist dann nur gegen die Zahlung eines Lösegelds wieder möglich.

Dies kann besonders für KMU existenzbedrohend sein. Denn oft setzen die Erpresser sie damit unter Druck, die gefundenen Daten zu veröffentlichen – den Betroffenen drohen also zusätzlich zum lahmgelegten Unternehmensnetzwerk noch Datenschutz-Strafen und Vertrauensverlust bei den eigenen Kunden und Partnern.

Aktuelle Beispiele

Zu den bekannten Opfern zählte im September 2019 die Stadtverwaltung von Neustadt am Rübenberge in Niedersachsen, wo Elterngeldanträge, Baupläne und viele weitere Informationen von Cyberkriminellen verschlüsselt wurden und monatelang unzugänglich blieben. Laut BSI konnte die Verwaltung der rund 45.000 Einwohner zählenden Stadt einzelne Dienstleistungen bis ins erste Quartal 2020 nicht anbieten.

Auch beim Heise-Verlag kam es 2019 zu einem Angriff mit dem ehemaligen Banking-Trojaner Emotet. Der Schaden wurde auf weit über 50.000 Euro beziffert. Das zeigt, dass auch, wer sich nicht erpressen lässt, hohe Kosten hat.

Gerade dieser Trojaner, Emotet, gehört nach wie vor zu den dominantesten und gefährlichsten Schadsoftwares. Das BSI vermeldete hier zumindest „Fortschritte“ in dessen Bekämpfung. Doch die Gefahr besteht nach wie vor.

Einfluss der Covid-19-Pandemie

Ohne Home-Office, Online-Zusammenarbeit, Videokonferenzen und Chats, digitale Geschäftsprozesse, Online-Handel und Video- Streaming wären die Auswirkungen der sogenannten Corona-Pandemie für Gesellschaft und Wirtschaft wohl noch schwerwiegender ausgefallen, als sie es ohnehin schon sind.

Doch haben auch Cyberkriminelle die oftmals sehr rasche, wenn nicht sogar überstürzte Umstellung auf digitale Kommunikationswege zu ihren Gunsten ausgenutzt sowie neue Betrugsmaschen lanciert, etwa bei der Erbeutung von Corona-Soforthilfen oder mit betrügerischen Onlineshops und Angeboten, die die gesteigerte Nachfrage nach Atemmasken, Desinfektionsmitteln oder Schutzbekleidung ausnutzen.

Insgesamt haben Hacker demnach vor allem mit gut getarnten, mehrstufigen Angriffen massiven Schaden in Deutschland angerichtet – und offenbar teilweise auch reichlich Lösegeld kassiert.

Wie wichtig Flexibilität und Praxisorientierung im Bereich der Cyber-Sicherheit sind, wird in der Corona-Krise deutlich: Sie hat gezeigt, wie adaptionsfähig auch Cyber-Kriminelle sind und welche Bedrohungslage daraus entstehen kann. Doch noch nicht immer ist der Ernst der Lage in allen Köpfen angekommen.

Das Präventionsparadox der IT

Aus vielen Beispielen wissen wir, dass das metaphorisch in den Brunnen gefallene Kind immer eine größere Katastrophe ist, als den Brunnen vorher so abzusichern, dass das Kind eben nicht hineinfallen kann. Wenn dann aber eben kein Kind in den Brunnen fällt, dann wird die Wirkung der Prävention nicht offensichtlich – weil man nicht weiß, ob überhaupt ein Kind in den Brunnen gefallen wäre. Oder ob eine weniger aufwändige Sicherung des Brunnens nicht auch gereicht hätte, um kein Kind in den Brunnen fallen zu lassen.

Eine Prävention, die keine sichtbaren Ergebnisse erzielt, und das ist oft so bei Präventionsmaßnahmen, kann schnell in Frage gestellt werden. Kein Kind im Brunnen: Also wozu das alles? Die Kosten, der Aufwand, die Arbeitszeit?

Genauso verhält es sich noch immer mit der Sichtweise auf die IT-Sicherheit in Deutschland.

IT-Sicherheit kostet Geld! Und aus Sicht vieler Unternehmer, Organisationen und auch Privatpersonen hat eine verhinderte Cyberattacke auf den ersten Blick keinen monetären Mehrwert noch bringt sie öffentlichkeitswirksame Anerkennung.

Bis heute hat daher in vielen Unternehmen die IT-Sicherheit einen untergeordneten Stellenwert und leidet unter Unterfinanzierung & Unterbesetzung. Denn erst wenn etwas schiefgeht - Daten abgefischt wurden oder der Server lahmgelegt ist – wird das Problem und die Sicherheitslücken auffällig. Der Schaden ist groß, die dann anfallenden Kosten noch größer.

IT-Sicherheit als Basis erfolgreicher Digitalisierung

In vielen Branchen, so auch besonders im Gesundheitswesen, hat die Digitalisierung in letzter Zeit, auch bedingt durch die Corona-Pandemie, verstärkt Einzug gehalten.

Immer mehr Abläufe werden digitalisiert. So sind, um beim Beispiel des Gesundheitswesens zu bleiben, viele Kliniken und Arztpraxen sind vernetzt und nutzen die Möglichkeiten moderner IT und Medizinprodukte, um Diagnosen und Therapien effektiver, effizienter und verträglicher zu gestalten. Die Aufgabe des in diesem Sektor tätigen medizinischen Personals ist es dabei, Leben zu retten, kranke Menschen zu heilen und sich um ihre Patienten zu kümmern. Sie sollten sich nicht damit auseinandersetzen müssen, ob die Stations-PCs funktionieren und ausreichend gesichert sind oder ob Sicherheitsupdates für ein medizinisches Gerät eingespielt werden müssen.

Der Cyber Angriff auf die Uni Klinik in Düsseldorf vom September 2020 hat wahrscheinlich zum Tod einer Frau geführt, da diese auf Grund der nicht verfügbaren Daten und Informationen innerhalb des Krankenhauses und einer draus resultierenden Schließung der Notaufnahme in ein anderes Klinikum umgeleitet werden musste und so die lebensrettende Behandlung erst mit 1 Stunde Verzögerung begonnen werden konnte.

Sichere, verfügbare, funktionierende Informationstechnologie ist die Voraussetzung dafür, dass sich Ärzte und Pflegepersonal auf ihre Kernaufgaben konzentrieren können.

Dies gilt sinngemäß ebenso für jedes andere Berufsfeld. Dass es bei der Absicherung dieser Technologien an vielen Stellen noch Nachholbedarf gibt, haben die teils erfolgreichen Cyber-Angriffe der Vergangenheit eindrücklich gezeigt.

Der Grundsatz der Informationssicherheit als Voraussetzung einer erfolgreichen Digitalisierung gilt nicht nur im Gesundheitswesen, sondern auch in anderen Bereichen der Wirtschaft und der Kritischen Infrastrukturen (KRITIS).

Fazit

Die Gefährdungslage bleibt laut BSI aufgrund täglich neuer Schwachstellen, neuer Angriffsmethoden und steigender Komplexität in der IT-Landschaft dynamisch und angespannt, mit zum Teil dramatischen Auswirkungen auf Unternehmen, Behörden und Einzelpersonen.

Eine Organisation, die ihre IT-Sicherheit vernachlässigt, setzt nicht nur ihre Daten und die seiner Kunden aufs Spiel, sondern im schlimmsten Falle die eigene Existenz!

24.08.2020

Viele Mitarbeiter sind im Zuge der Corona-Pandemie oftmals ohne große Vorbereitung ins Homeoffice gewechselt: so schützen Unternehmer sich, ihre Mitarbeiter und ihre Kunden.

Allerdings bleibt bei dem häufig überstürzten Wechsel an den Arbeitsplatz in den eigenen vier Wänden oft ein Schutz auf der Strecke:

Nämlich der Schutz der digitalen Sicherheit!

Aufmerksamkeit lässt nach

Gerade die vermehrte Tätigkeit vom heimischen Arbeitsplatz aus birgt viele Sicherheitsrisiken.

So öffnet eine mangelhafte Absicherung potenziellen Cyberkriminellen Tür und Tor für einen erfolgreichen Angriff. Aber auch Phishing-Mails, die speziell auf die Corona-Krise zugeschnitten werden, nehmen zu.

Das ist auf ganz banale Tatsachen zurück zu führen: Durch den Wegfall des bürointernen Flurfunks fehlt oft die interne Warnung solcher im Umlauf befindlicher gefährlicher Mails.

Hinzu kommt, dass in der gewohnt heimeligen Atmosphäre zuhause Mitarbeiter einfach unaufmerksamer sind als im Büro und sich leichter dazu hinreißen lassen, dubiose Mails zu öffnen oder auf unsicheren Seiten zu surfen.

Eine weitere Gefahr resultiert aus dem vermehrt digitalen und telefonischen Austausch unter den Mitarbeitern, der durch das Home-Office nötig ist. Diese Form der Kommunikation bietet eine größere Angriffsfläche für die aktive Manipulation von Angestellten durch Dritte, das sogenannte „Social Engeneering“. Diese Gefahr steigt noch einmal exponentiell, wenn für die Arbeit in den eigenen vier Wänden auch das private Equipment, also Rechner und Telefon, verwendet werden.

Im schlimmsten Fall gelangen Cyberkriminelle dann über den unzureichend gesicherten heimischen Rechner direkt in das Unternehmernetzwerk. Datendiebstahl und Erpressungsversuche sind die Folge.

Alte Bedrohung im neuen Gewand

Die Bedrohung durch Internetkriminalität ist jetzt zugegebenermaßen nicht neu, im Gegenteil. Allerdings nutzen Hacker die Corona-Pandemie ganz bewusst, um die Unsicherheit der Menschen auszunutzen und beispielsweise über gefälschte Anmeldeseiten für den derzeit vielfach genutzten Videokonferenz-Dienst Zoom Nutzerdaten abzugreifen oder Phising-Mails mit scheinbar seriösen Informationen zu Corona-Impfstoffen oder Schutzmaßnahmen zu versenden.

Eine aktuelle besondere Betrugsmasche ist die sogenannte Fake-President-Angriffe (CEO Fraud). Dabei geben sich Kriminelle gegenüber Firmenangestellten per Telefon oder E-Mail als Mitglied der Geschäftsleitung aus und drängen sie dazu, Zahlungen auf bestimmte externe Konten vorzunehmen. Im Zuge der Pandemie und der damit verbundenen Arbeit vom Homeoffice aus, sind Mitarbeiter für diese Täuschung durch die oftmals verworrenen Situationen, mangelnden strukturierten Abläufen und fehlenden strukturierten Prozessen anfälliger.

„Kriminelle haben in der Corona-Phase den Drang nach Finanzstabilität sowie einer schnellen Schadensregulierung erkannt und ausgenutzt“, lautet die Beobachtung der aktuellen Studie der Wirtschaftsprüfungsgesellschaft KPMG. Noch dazu habe sich gezeigt, dass angesichts der Notlage im Lockdown Unternehmen von ihren üblichen Regeln und Kontrollprozessen abgewichen seien.

So können Unternehmen ihren Mitarbeitern keine Vorgaben machen, wie private Rechner ausgestattet sein sollen und haben in der Kürze der Zeit keine betriebseigene Hardware zur Verfügung gestellt. Sind die privaten Endgeräte nicht angemessen geschützt, mit Firewalls und Security-Updates versehen, ist es für Cyberkriminelle ein Leichtes, Zugriff auf sensible Daten zu erhalten.

Jede dritte Firma ist laut KPMG in den vergangenen beiden Jahren Opfer von Wirtschaftskriminalität geworden, zu der auch Datendiebstahl, Korruption oder die Verletzung von Marken- und Patentrechten zählen. Die Prüfungsgesellschaft legt diese Untersuchung alle zwei Jahre vor und hat 1000 deutsche Firmen befragt.

Maßnahmen für mehr IT-Sicherheit

OPTIQUM hat Ihnen aus diesen Gründen einige Sicherheitsempfehlungen zusammengestellt:

Die Zahl der Hackerangriffe in Deutschland steigt exponentiell – in allen Branchen, in allen Unternehmensgrößen.

Und sie sind eine ernstzunehmende Bedrohung.

Dämmen Sie Ihre Cyber-Risiken ein – mit Unterstützung der OPTIQUM.

Sprechen Sie uns persönlich an damit wir gemeinsam eine schnelle Lösung für Ihre Anforderungen finden.

11.08.2020

Kürzlich hat der Europäische Gerichtshof (EuGH) mit Urteil vom 16.07.2020 das Abkommen über den Schutz der Privatsphäre, den sogenannten Privacy Shield aufgehoben. Dieser regelt den Datentransfer zwischen den Vereinigten Staaten und Europa im Hinblick auf die Einhaltung der Anforderungen der Allgemeinen Datenschutzverordnung (General Data Protection Regulation, kurz GDPR).

Weil US-Geheimdienste praktisch ohne Einschränkung auf Daten von EU-Bürgern zugreifen könnten, sei der Datenschutz nicht gewährleistet, so die Richter. Nun herrscht Unklarheit in tausenden Unternehmen auf beiden Seiten des Atlantiks. Dürfen Daten, Namen, Bilder und Mails noch fließen?

Wie zu erwarten war, wird dieser plötzliche Stopp den mehr als 5.300 Unternehmen, die sich bei Ihren Datenübertragungen in den USA auf den Privacy Shield berufen, ernsthafte Probleme bereiten. Haben sie sich bisher nur auf den Privacy Shield verlassen, werden sich jene Unternehmen nun nach einer alternativen Grundlage für ihre Datenübertragungen umschauen - oder diese einstellen müssen.

EU-US-Datentransfers lahmgelegt

Die Bestimmungen dieses Beschlusses gelten zwar speziell für Datentransfers zwischen der EU und den USA, beschränken aber auch den Austausch von Daten europäischer Bürger mit anderen Ländern über Unternehmen in den Vereinigten Staaten.

Der Privacy Shield wurde 2016 gegründet und ermöglicht es Unternehmen aus der EU und den USA, Daten zu Geschäftszwecken mit relativ geringen rechtlichen Reibungsverlusten hin und her zu bewegen. Obwohl der Privacy Shield abgeschafft wird, bleiben die Bedingungen der bestehenden Standardvertragsklauseln (SCCs), die diese Beziehungen zwischen internationalen Unternehmen untermauern, vorerst weiterhin gültig.

Unternehmen aus der EU und den USA scheinen derzeit in der Lage zu sein, Daten im Rahmen von Standardvertragsklauseln zu übermitteln, allerdings müssen diese zwischen den Unternehmen selbst ausgehandelt werden und die Standardvertragsklauseln müssen zudem alle Bedingungen der GDPR erfüllen. Einige Unternehmen (wie z.B. Microsoft) haben bereits Erklärungen abgegeben, in denen sie angeben, dass ihre bestehenden SCCs ausreichend sind, um die neuen Bedingungen zu erfüllen.

Die Anfechtung des Privacy Shield geht auf eine Klage von EU-Datenschutzbefürwortern unter der Leitung des österreichischen Aktivisten und Juristen Max Schrems zurück. Der Fall geht bis zu den Enthüllungen innerhalb der Snowdown-Affäre im Jahr 2013 zurück, wobei hier das Hauptargument darin besteht, dass der Umfang der US-amerikanischen Überwachung, die unter Privacy Shield vereinbarten Bedingungen bei weitem übersteigt. Im Jahr 2015 setzte sich Schrems erfolgreich dafür ein, dass die vorherige Datenschutzvereinbarung (die Safe Harbor Privacy Principles) auf dieser Grundlage gekippt wurde.

Auswirkungen des Urteils

"Datenübertragungen" umfassen in diesem Fall nicht nur geschäftliche Mitteilungen, sondern alle persönlichen Informationen von EU-Bürgern, die diese Unternehmen untereinander übertragen. Das bedeutet ernsthafte Auswirkungen für Social-Media-Unternehmen wie Facebook und für Technologieunternehmen wie Google, die mit E-Mail oder gezielter Werbung handeln. Es gibt jedoch eine Klasse "notwendiger" Datenübermittlungen, die von dieser Regelung ausgenommen sind. Dabei handelt es sich um Kommunikationen, die auf der Seite der betroffenen Person initiiert werden und die erforderlich sind, um eine Dienstleistung zu beschaffen, z.B. E-Mail-Bestätigungen einer Hotelbuchung oder Fahrzeugreservierung. Diese ergeben sich aus den in Artikel 49 des GDPR festgelegten Ausnahmeregelungen.

David Dumont, Datenschutzpartner bei Hunton Andrews Kurth mit Sitz in Brüssel, untersuchte diese Bedingungen und mögliche Ausnahmen: "Unternehmen, die sich auf die SCCs verlassen, müssen jeden Datentransfer-Empfänger bewerten, um festzustellen, ob der Empfänger ein 'angemessenes Schutzniveau' bietet. Hierbei ist nun jeweils zu beurteilen, welche Art von personenbezogenen Daten übertragen werden, wie sie verarbeitet werden, ob sie dem Zugriff von Regierungsbehörden zu Überwachungszwecken unterliegen und, falls ja, welche Schutzmaßnahmen zur Verfügung stehen. Die meisten Unternehmen sind nicht ohne weiteres in der Lage, diese Beurteilungen vorzunehmen. Von den Datenschutzbehörden wird dringend eine Anleitung dazu benötigt, welches praktische Maß an Kontrolle sie von Unternehmen erwarten, die sich auf SCCs stützen. Das Gericht wies auf die im GDPR aufgeführten Ausnahmeregelungen als mögliche Alternativen hin, jedoch dürfte dies für die meisten Datentransfers schwerfällig zu handhaben sein. Ansonsten sind die verfügbaren Optionen die SCCs und BCRs (Binding Corporate Rules - ein von der Europäischen Kommission eingesetzten Artikel-29-Datenschutzgruppe entwickelter Rahmen für verbindliche Richtlinien zum Umgang mit personenbezogene Daten)".

Das Urteil dürfte also die internationalen Dienstleistungen auf der Verbraucherseite nicht stören, wird aber dramatische Auswirkungen auf Unternehmen haben, die Daten zur Verarbeitung in großem Umfang in andere Länder senden. Eine wahrscheinliche unmittelbare Auswirkung ist, dass europäische Unternehmen auf Datenverarbeiter innerhalb Europas ausweichen werden, um sicherzustellen, dass sie die Vorschriften einhalten.

Wenn ein für die Datenverarbeitung verantwortliches Unternehmen feststellt, dass ein internationaler Partner außerhalb Europas nicht über Datenschutzgesetze verfügt, die in ihrer Stärke mindestens dem GDPR entsprechen, ist er nun gesetzlich verpflichtet, die Datenübermittlung an diesen Partner einzustellen (außerhalb der Kategorie "notwendige Ausnahmen").

Gnadenfrist beantragt

Angesichts der potenziell verheerenden Auswirkungen, die diese Entscheidung haben könnte, fordern amerikanische Unternehmensgruppen (wie die International Association of Privacy Professionals) eine Gnadenfrist, um den Organisationen ausreichend Zeit zur Anpassung ihrer Datentransferpraktiken zu geben. Schon 2015 wurde eine angemessene Übergangsfrist festgelegt, als der Safe Harbor für ungültig erklärt wurde. Die agierenden Unternehmen hoffen nun, dass eine ähnliche Übergangsfrist auch jetzt gewährt wird.

In der Zwischenzeit stehen die Standardvertragsklauseln, die SCC, weiterhin unter Beschuss. Die Datenschutzgruppe unter Leitung von Max Schrem argumentiert, dass die SCC aufgrund der allgegenwärtigen Überwachung durch die amerikanische Regierung für ungültig erklärt werden müssen, da die USA nicht in der Lage sind, die Daten von EU-Bürgern besser zu schützen – denn durch ihre Gesetze sind Geheimdienste und andere Behörden ermächtigt, auf Daten europäischer Kunden von US-Konzernen zuzugreifen. Auch die nach den Snowdon-Enthüllungen eingeführten Schutzmaßnahmen sind den Kritikern unzureichend.

Fazit

Das Privacy-Shield-Urteil des EuGH verunsichert viele Unternehmer. Es ist derzeit unklar, auf welcher Rechtsgrundlage nun der Transfer von personenbezogenen Daten an US-Unternehmen bzw. auf US-Server im Rahmen von Cloud-Diensten, Social Networks oder sonstigen webbasierten Diensten stattfinden darf.

Datenimporteuren, die potenziell von der Privacy Shield-Entscheidung betroffen sind, wird empfohlen, auf die Leitlinien zu warten, die in Kürze von der Europäischen Kommission erwartet werden.

Um auf Nummer sicher zu gehen, sind folgende Optionen möglich:

Auf EU-Server ausweichen

Einige US-Unternehmen wie beispielsweise Amazon Web Services oder Microsoft bieten die Möglichkeit, Daten auf EU-Servern zu speichern. In diesem Fall sollte die Möglichkeit von Webseitenbetreibern wahrgenommen werden.

Keine US-Dienste einsetzen

Eine naheliegende, aber nicht besonders zufriedenstellende Lösung wäre das Deaktivieren aller US-Dienste auf Ihrer Webseite und ggf. das Einsetzen alternativer Anbieter.

Verträge und Datenschutzerklärung anpassen

Passen Sie auf jeden Falle Ihre Verträge und Datenschutzerklärungen im Hinblick auf das EuGH Urteil an. Entfernen Sie Hinweise auf das Privacy Shield und informieren Sie ggf. über das Risiko der Datenübermittlung eingesetzter US-Dienste informieren.

Gerne sind unsere Experten von OPTIQUM bei Fragen für Sie da. Rufen Sie uns einfach an unter +49 221 82 95 91 0

12.03.2020

Die Digitalisierung ist in diesem Zuge längst in der Automobilbranche angekommen – und damit werden auch die Angriffsflächen für Cyberangriffe größer. Mittlerweile sind die neueren Generationen unserer Autos praktisch Computer auf vier Rädern. Autonomes Fahren und Connected Cars sind keine Zukunftsvisionen mehr, sondern Bestand unseres Alltages. Mit den Fahrzeugen sind auch die Produktionsstraßen direkt im digitalen Zeitalter angekommen und häufig schon internetfähig. Die Branche wächst und sie verändert sich tiefgreifend.

Das Kind vieler Väter

Mittlerweile erzeugen Automobilhersteller noch ein Viertel ihres Fahrzeuges selbst. Die restlichen 75% werden von Zulieferern auf der ganzen Welt beigesteuert. Hier bilden sich viele Schnittstellen und Prozessübergänge, an denen Informationen Unbefugten in die Hände gelangen können.

Die Zuliefererindustrie besteht oft aus Betrieben der KMU (Kleine und Mittelständische Unternehmen). Diese sind, im Gegensatz zu Automobil-Großkonzernen, die in der Regel über ganz solide Verteidigungsstrategien verfügen, ein leichtes Ziel für Cyberkriminalität.

Wird der Produktions- und Geschäftsbetrieb durch einen Angriff von außen gestört, so ergeben sich erhebliche finanzielle Verluste für die Automobilbranche. Durch den Cyberangriff auf Automobil-Zulieferer weiten sich die Störungen meist auch auf die nachfolgende Produktionsstationen aus.

Wie das Schadprogramm „WannaCry“ im Jahre 2017 eindrucksvoll bewiesen hat, lassen sich durch diese Angriffe auch die Betriebe ganzer Herstellerfabriken über Wochen komplett lahmlegen.

Gerade deshalb müssen Zulieferer der Automobilindustrie, aber auch Dienstleister – wie Medienagenturen, Druckereien, Messetechniker – nachweisen, dass Sie die Anforderungen der OEM in punkto Informations- und Cybersicherheit gewährleisten können.

Risiken minimieren

Zwei wichtige Maßnahmen bieten Unternehmen mit Anbindung an die Automobilindustrie hilfreiche Mittel, um die Risiken von Cyberangriffen deutlich zu minimieren:

Mitarbeiter-Schulungen

Oftmals gelangen Cyberkriminelle an Informationen über die Mitarbeiter eines Unternehmens. Durch sogenanntes Social Engineering oder Phising werden Personen Ihrer Organsiation beispielsweise dazu verleitet, Interna heraus zu geben oder aber unbeabsichtigt Schadprogramme zu installieren.

Zu den wichtigsten Maßnahmen der Informationssicherheit zählen daher Awareness-Maßnahmen Ihrer Mitarbeiter.

Mit unseren Workshops nach ISO/IEC 27001 zum Thema der IT-Sicherheit werden Ihre Mitarbeiter hinsichtlich der Aufmerksamkeit und Umgang mit potenziellen Gefahrenquellen geschult.

Mit dieser Schulung erhalten die Teilnehmer das notwendige Wissen für alle Anforderungen eines modernen Informationssicherheitsmanagementsystems (ISMS) und können so drohenden Angriffen und Manipulationsversuchen gut gewappnet gegenüberstehen.

Zertifizierung nach TISAX ®

Der seit 2017 vom Verband der Automobilindustrie etabliert Standard TISAX ® (Trusted Information Security Assessment Exchange) zum Nachweis der Erfüllung von Informations-Sicherheitsstandards nach VDA ISA ist heute unumgänglich, wenn Sie nicht nur Ihr Unternehmen nachhaltig schützen wollen, sondern auch den OEM nachweisen müssen, dass Sie den gegebenen Anforderungen in Punkto Informationssicherheit nachkommen können.

Gerne beraten wir Sie auf dem Weg zu Ihrem TISAX ®-Testat – sprechen Sie uns einfach an viaE-Mail unter datenschutzsysteme(at)optiqum.de oder telefonisch +49 221 82 95 91 0

Viele Fragen rund um das Thema TISAX® beantwortet Ihnen unser FAQ zum Thema TISAX ® hier: https://vda-isa-berater.com/faq/

03.02.2020

Wofür benötige ich ein ISMS?

Ein Information Security Management System (ISMS) definiert Regeln und Methoden, um die Informationssicherheit in einem Unternehmen oder in einer Organisation zu gewährleisten. Es handelt sich also um eine Anforderung zur Etablierung und Aufrechterhaltung eines Sicherheitsniveaus im Unternehmen.

Das ISMS, oder deutsch: Managementsystem für Informationssicherheit, ist prozessorientiert und verfolgt einen Top-Down-Ansatz ausgehend von der Unternehmensführung. Mit Hilfe dieses Systems werden nicht nur alle Unterlagen, Dokumente und Prozesse zur IT-Sicherheit gesteuert, sondern auch Prozesse dokumentiert, die das Change-Management oder auch das Vorgehen bei Sicherheitsvorfällen definieren.

Sie schützen mit Hilfe eines ISMS nicht nur Ihre wertvollen Daten und Informationen, sondern auch die Ihrer Kunden und Auftraggeber.

Für wen ist ein ISMS geeignet?

Vom Einsatz einer geeigneten ISMS-Lösung profitieren Unternehmen aller Größenordnungen. Sie können die relevanten Informationen ihrer IT-Landschaft schneller erfassen, ersparen sich viele manuelle Tätigkeiten bei der Analyse ihrer Systeme und erhalten reproduzierbare und sichere Ergebnisse. ISMS-Lösungen begünstigen außerdem durch ihren kollaborativem Ansatz den Informationsaustausch und die übergreifende Zusammenarbeit in der gesamten ISMS-Organisation mit externen Auditoren und Partnern.

Wie profitiere ich von ISMS-Lösungen?

Mit Hilfe eines ISMS können Sie relevante Informationen ihrer IT-Landschaft schneller erfassen und erhalten valide Ergebnisse bei gleichzeitigem Wegfall vieler manueller Tätigkeit. Sie sparen mit einem gut eingeführten ISMS somit Zeit und Geld.

Mittels des proaktiven Einsatzes eines ISMS in Ihrem Unternehmen belegen Sie die gezielte Steuerung der Informationssicherheit und Kundenorientierung. Dies bringt Ihnen signifikante Vorteile bei Branchen-Audits, denn Sie können so Ihren Partnern und Auftraggebern nachweisen, dass Informationssicherheit in Ihrer Organisation gelebt und die entsprechenden Prozesse gezielt gesteuert werden. So bauen Sie sich einen Wettbewerbsvorteil gegenüber Mitbewerbern auf dem Markt aus.

Jedes ISMS kann individuell an die Anforderungen und die Größe eines Unternehmens angepasst werden und sichert die Nachhaltigkeit Ihres Unternehmens.

Gerne beraten wir Sie hierzu in einem unverbindlichen Erstgespräch. Kontaktieren Sie uns!

16.12.2019

Seit Jahren arbeitet die EU an der ePrivacy-Verordnung, die die DSGVO ergänzen sollte. Das Ziel: Mehr Privatsphäre bei der digitalen Kommunikation. Doch die geplante EU-Regelung unter anderem zum Tracking auf Websites über Cookies ist vorerst am Widerstand der Mitgliedstaaten gescheitert.

Eines der Anliegen der Reform war es, Messenger-Dienste wie WhatsApp und Skype zu regulieren. Für solche Dienste sollten künftig dieselben Regeln wie für klassische Telekommunikations-Anbieter, wie beispielsweise die Deutsche Telekom, gelten. Während die Datenschutz-Grundverordnung (DSGVO) also das Sammeln von Nutzerdaten regelt, sollte die ePrivacy-Verordnung die „Vertraulichkeit der elektronischen Kommunikation“ gewährleisten. Geschäfte mit dem Auswerten von Metadaten sollten eingeschränkt werden.

Allerdings umfasste die Reform noch weitere Punkte, wie zum Beispiel die strikteren Vorgaben für das Datensammeln über Cookies, sowie ein starker Privatsphäre-Schutz als Standardeinstellung in den Browsern. Und genau an dieser Stelle findet sich das Kernproblem, dass die Verhandlungen ins Stocken brachte. Sowohl europäische Digital-Wirtschaftsverbände, als auch zahlreiche Presseverlage protestierten gegen die Reform.

Wie das für den Binnenmarkt zuständige Kommissionsmitglied Thierry Breton am Dienstag, den 03. Dezember bekannt gab, wird, nachdem frühere Gespräche keine Einigung zwischen den Mitgliedstaaten erzielt hatten, ein neuer Vorschlag zum Schutz der Privatsphäre im Internet vorgelegt.

Diese überarbeiteten Maßnahmen sollen dazu dienen, einen Konsens zwischen den EU-Ländern über die ePrivacy-Verordnung zu finden nach der Technologieunternehmen, die Nachrichten- und E-Mail-Dienste anbieten, den gleichen Datenschutzbestimmungen unterliegen wie Telekommunikationsanbieter.

"Wir müssen einen neuen Vorschlag auf den Tisch legen, weil ich definitiv glaube, dass jeder etwas tun will, aber offensichtlich sind Sie nicht einverstanden" sagte Breton am Dienstag vor dem Rat Verkehr, Telekommunikation und Energie.

Er fügte jedoch hinzu, dass die bisherige Arbeit dazu führen würde, dass der Prozess nicht ganz "von vorne" beginnen würde.

"Also schlage ich vor, dass wir für die nächste Präsidentschaft einen neuen Vorschlag auf den Tisch legen, der offensichtlich all Ihren Anliegen und Interessen entspricht, denn ich glaube wirklich, dass es im Hinblick auf unsere Mitbürger dringend notwendig ist, voranzukommen."

Doch hinter vorgehaltener Hand fürchten einige Stimmen, dass eine kleine Gruppe von Staaten auch weiterhin jeglichen Fortschritt blockieren könnte. Die EU-Staaten würden damit eine Chance verpassen, das große Datensammeln im Internet einzuschränken.

03.12.2019

Cyber-Kriminalität ist in den deutschen Unternehmen fast alltäglich. Als die größte Schwachstelle für die IT-Sicherheit gelten die eigenen Mitarbeiter.

Eine Studie der Wirtschaftsprüfungs- und Steuerberatungsgesellschaft RSM International hat in Zusammenarbeit mit europäischen Unternehmen, die sich am European Business Award beteiligt haben, eine Umfrage zum Thema digitale Transformation und Cybersicherheit durchgeführt.

Wesentliche Ergebnisse dieser Studie zeigen auf, dass fast die Hälfte erfolgreicher Cyberangriffe auf unzureichend geschulte Mitarbeiter abzielen.

Die Studie, bei der 597 Entscheidungsträger aus 33 europäischen Ländern befragt wurden, deutet darauf hin, dass die Arbeitnehmer das schwache Glied in Bezug auf die Sicherheit in vielen europäischen Unternehmen sind. Ungefähr die Hälfte der erfolgreichen Angriffe richteten sich per E-Mail an Mitarbeiter mit sog. Phishing-Aktivitäten. Ein Teil der Unternehmen führen immer noch keine Cybersicherheitstrainings für ihre Mitarbeiter durch. Dieses sogenannte Social Engineering beinhaltet die gezielte Beeinflussung von Mitarbeitern, um sie beispielsweise zur Preisgabe von vertraulichen Informationen zu bewegen.

Weiterhin zeigt die Studie, dass zwei Drittel der Angriffe von den betroffenen Unternehmen nicht öffentlich gemacht wurden, obwohl diese Verstöße nach der Datenschutz-Grundverordnung meldepflichtig waren. Nur knapp ein Viertel der Unternehmen entscheiden sich dafür, die Aufsichtsbehörde und/oder andere zuständige Behörden nach einem Verstoß zu informieren.

Awareness erzeugen und Unternehmen schützen

Hinzu kommt ein Gefühl von Ohnmacht und Apathie bei den befragten Unternehmen, da viele der Befragten glauben, dass Hacker einfallsreicher seien als die Entwickler von Sicherheitssoftware.

Doch genau dieser passiven Duldung gilt es, entgegen zu treten und Unternehmen und vor allem die Mitarbeiter fit und aufmerksam im Bereich der IT-Sicherheit zu machen.

Nur durch Transparenz, Sensibilisierung und Beseitigung von Unklarheiten lassen sich Reputationsschäden durch Cyberangriffe vermeiden und Schäden minimieren.

Das Thema digitale Transformation hat bei 80 Prozent der befragten europäischen Unternehmen eine hohe strategische Priorität, aber nur 34 Prozent verfügen über eine Cybersicherheits-Strategie – 21 Prozent haben in dieser Hinsicht überhaupt keine Strategie. Dennoch zeigen sich mittelständische Unternehmen gegenüber dem Cyberrisiko unempfindlich: 86 Prozent gaben an, dass das erhöhte Risiko von Cyberangriffen sie nicht davon abgehalten hat, in die digitale Transformation zu investieren. 29 Prozent der Unternehmen sehen als wesentlichen Faktor für ihr Umsatzwachstum die Investitionen in digitale Technologien.

Mitarbeitern den Rücken stärken

Studien der Hightech-Verbandes Bitkom zeigen auf, dass Schulungen von Mitarbeitern zu IT-Sicherheit auch 2019 noch kein Standard sind. Zwar haben nahezu alle Unternehmen eine IT-Sicherheitslinie oder planen und implementieren sie gerade. Die Mehrheit der Unternehmen informiert die Mitarbeiter, etwa per E-Mail oder Flyer. Dabei bleibt es in den meisten Fällen. Lediglich die Hälfte der Unternehmen setzen auf Schulungen – und meist nur dann, wenn es einen konkreten Vorfall gegeben hat. Anlassunabhängige, regelmäßige Schulungen gibt es nur bei ca. einem Drittel der befragten Unternehmen.

"Vier von zehn Beschäftigten bekommen in Sachen IT-Sicherheit nicht die notwendige Unterstützung von ihren Arbeitgebern", sagte Bitkom-Präsident Professor Dieter Kempf zum Start der IT-Sicherheitsmesse IT-SA in Nürnberg. "Vor allem viele kleine und mittelständische Unternehmen unterschätzen die Risiken durch Computer- und Internetkriminalität." Der richtige Umgang der Mitarbeiter mit Computern, mobilen Geräten und Internet sei eine zentrale Voraussetzung, um die Gefahren für die Unternehmen einzudämmen.

Sorgen Sie also vor und sichern Sie Ihr Unternehmen und Ihre Mitarbeiter ab. Gerne unterstützen unsere Experten von OPTIQUM Sie mit individueller Beratung, entsprechenden Schulungen und Workshops. Sprechen Sie uns einfach an.

12.11.2019

Immer wieder tauchen in Unternehmen die Frage auf: Wer darf eigentlich Zugriff auf die Daten haben? Wer nicht? Und wie wird dies geregelt?

Geheime und personenbezogene Informationen müssen besonders geschützt werden – das ist soweit klar. Doch was in der Theorie einfach benannt wird, gestaltet sich in der praktischen Umsetzung oft gar nicht mehr so simpel. Denn wie definiert man den Personenkreis, der Zugang zu den sensiblen Daten haben darf?

Um weitreichend sicher zu gehen, dass unternehmensrelevante schützenswerte Informationen nicht an Unbefugte gelangen, muss die Berechtigung und der Zugang kontrollierbar sein. Um dies zu gewährleisten, sollte Berechtigung zum Datenzugriff nur denjenigen Personen gestattet sein, die zwingend mit eben jenen Informationen umgehen müssen. Diese „Kenntnis nach Bedarf“, oder auch „Need-to-know-Prinzip“, beschreibt ein detailliertes, schriftliches Berechtigungskonzept, mit dem Unternehmen unbefugtem Zugriff auf Daten entgegenwirken können.

In diesem Berechtigungskonzept werden Zugriffsregeln auf Daten für einzelne Nutzer bzw. Nutzergruppen festgelegt. Außerdem werden dort alle Prozesse, die die Umsetzung des Berechtigungskonzepts betreffen beschrieben, wie z.B. das Löschen und Erstellen von Nutzern, oder Passwortrestriktionen.

Über individuell zugewiesene Zugriffsrechte wird geregelt, welcher Mitarbeiter im Rahmen ihrer Funktion bevollmächtigt wird, Informationen und Daten zu nutzen und anzuwenden. Hierbei ist es nützlich, die Stellen- und Funktionsbeschreibung der betreffenden Person heranzuziehen.

Lesen, Schreiben, Bearbeiten, Kommentieren und auch das Löschen von Daten wird so von der Funktion abhängig gemacht, die eben jener Mitarbeiter wahrnimmt. Dabei sollten immer nur so viele Zugriffsrechte vergeben werden, wie es für die Aufgabenwahrnehmung notwendig ist. Vermieden werden sollte hierbei die Berechtigungsvergabe auf Grund von Hierachiestufen innerhalb des Unternehmens.

Es kann natürlich vorkommen, dass ein Mitarbeiter aus wichtigen Gründen auf Informationen zugreifen muss, die nicht in seinem Berechtigungsbereich liegen. In diesem Fall muss der Zugriff durch die Organisationsleitung genehmigt werden. Hierbei ist es empfehlenswert, dass das Vier-Augen-Prinzip angewendet wird, um unerlaubte Datenverwendung oder Datenentwendung vorzubeugen.

Übrigens: Auch in der analogen Verwendung ist auf Datenschutz zu achten! Wenn zum Beispiel im Teammeeting und bei Besprechungen Hand-Outs verteilt werden, auf denen vertrauliche Daten stehen, dann müssen Sie darauf achten das auch diese nicht in unbefugte Hände geraten. Sammeln Sie beispielsweise die Ausdrucke im Anschluss an das Meeting wieder ein oder kennzeichnen sie als vertraulich, um die Mitarbeiter zu animieren, die notwendige Sorgfalt im Umgang mit diesen Ausdrucken und Informationen walten zu lassen.

Und berücksichtigen Sie: Unternehmen dürfen nur jene Daten erfassen, die Sie auch benötigen. Eine anlasslose Vorratsdatenspeicherung ist nicht erlaubt.

Zusammenfassend sind die wichtigsten Inhalte eines Berechtigungskonzepts:

Um zu gewährleisten, dass das Berechtigungskonzept wirkungsvoll greift, bedarf es einer regelmäßigen Überprüfung des Konzeptes auf Aktualität. Denn jedes Unternehmen unterliegt in der Mitarbeiter- und Organisationstruktur einem stetigen Wandel.

Für Unternehmen ergeben sich bei ordnungsgemäßer Umsetzung des Need-to-Know-Prinzips neben dem Aspekt der Datenschutz-Compliance weitere Vorteile wie etwa der erhöhte Schutz unternehmenskritischer Informationen und des internen Know-hows. Somit kommen einzelne Maßnahmen der Datenschutz-Einhaltung nicht nur dem Schutz personenbezogener Daten zugute, sondern es wird hierdurch die gesamte Datensicherheit in Unternehmen erhöht und damit auch deren Wettbewerbsfähigkeit gesichert.

Gerne beraten unsere Experten von OPTIQUM sie hierzu und beantworten Ihre Fragen. Rufen Sie uns einfach an unter +49 221 82 95 910

08.11.2019

Umfrage des Branchenverbandes

Das ist das Ergebnis einer Umfrage des Branchenverbandes Bitkom unter über 500 Geschäftsführern und Sicherheitsverantwortlichen aller Industriebranchen, die am 06.November veröffentlicht wurde. So sind mittlerweile 3 von 4 Unternehmen betroffen und wurden Opfer von Datendiebstahl und Spionage.

Diese kriminellen Attacken erzeugen deutschlandweit Schäden in Rekordhöhe –zusammengenommen aus analogen und digitalen Angriffen entsteht jährlich in der deutschen Wirtschaft ein Gesamtschaden von mehr als 100 Milliarden Euro. Im Vergleich dazu waren es vor zwei Jahren mit 55 Milliarden Euro pro Jahr knapp die Hälfte dieser Summe.

Digitale Angriffe haben in den vergangenen beiden Jahren bei 70 Prozent der Unternehmen einen Schaden versursacht, im Jahr 2017 waren es erst 43 Prozent. Zu erklären ist dies mit der starken Professionalisierung innerhalb des Cybercrime. Statt Freizeithackern bilden sich professionelle Cybercrime-Konsortien, die gut ausgerüstet und technologisch hoch versiert im Auftrag zum Zweck der Wirtschaftsspionage bzw. Sabotage arbeiten oder sich mit der Erpressung von Lösegeld durch Ransomware finanzieren.

Auch die starke und notwendige Vernetzung deutscher Unternehmen im Zeitalter der Industrie 4.0 birgt viele Risiken und ermöglicht Cyberkriminellen, häufiger Schwachstellen auszuloten und zu nutzen.

Die Konsequenzen eines Cyberangriffes können für die betroffenen Unternehmen fatal sein. Denn Imageschäden und der Verlust hochsensibler Daten und der Vertrauensverlust bei Kunden und Partnern sind neben der für die Entdeckung und Beseitigung eben jener Attacken anfallenden hohen Kosten oft die Folge.

Vor dem Hintergrund dieses Bedrohungsszenarios ist es allerdings wenig verständlich, warum viele Unternehmen in puncto IT-Sicherheit und Datenschutz weiterhin lediglich Stückwerk betreiben. Während sich die Szene der Cyberkriminellen organisiert und professionalisiert, verharren manche Firmen bei Schutzstandards und -prozessen, die deutlich in die Jahre gekommen sind.

Ein wichtiger Schritt in die richtige Richtung ist es, sich dem allgemeinen Problem zu stellen und alle Mitarbeiter für die Möglichkeit eines Cyberangriffes zu sensibilisieren. Unternehmen benötigen einen ganzheitlichen strategischen Ansatz, um ihre Sicherheitsrisiken zu minimieren. Nur eine Zusammenführung und umfassende Analyse aller sicherheitsrelevanten Daten aus der IT-Infrastruktur ermöglicht es effektiv, die Risiken von erfolgreichen Angriffen deutlich zu senken.

Auch auf Ebene der EU ist man sich der Herausforderungen durch Angriffe aus dem Web bewusst. Neben dem Beschluss der DSGVO wurde bereits im Juli 2016 die Richtlinie über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen verabschiedet. Mit dieser Richtlinie werden Betreiber so genannter „kritischer Infrastrukturen“, also Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, wie z.B. Energieversorger, in die Pflicht genommen für Maßnahmen gegen Cyberattacken zu sorgen.

All diese Entwicklungen zeigen, dass Angriffe aus dem digitalen Bereich ernsthafte Bedrohungen für alle Branchen und Unternehmensformen darstellen. Unternehmern sei geraten, sich dem Risiko von möglichen Cyberattacken bewusst zu werden und die entsprechenden adäquaten Sicherheitsvorkehrungen zu treffen.

Gerne beraten wir von OPTIQUM Sie dazu. Sprechen Sie uns einfach an.

25. Oktober 2019

Unternehmen drohen höhere Bußgelder

Die Konferenz der unabhängigen Datenschutzaufsichtsbehörden des Bundes und der Länder (DSK) hat Ihr Konzept zur Berechnung von Bußgeldern in Verfahren gegen Unternehmen veröffentlicht. Das Konzept betrifft die Bußgeldzumessung in Verfahren gegen Unternehmen im Anwendungsbereich der Datenschutz-Grundverordnung (DSGVO).

Die Bußgeldzumessung soll in fünf Schritten erfolgen, um eine nachvollziehbare, transparente und einzelfallgerechte Form der Bußgeldzumessung zu gewährleisten:

Schon im September diesen Jahres trat der Bundesbeauftragte für Datenschutz, Ulrich Kelber deutlich für die Durchsetzung des Datenschutzes ein und kommentierte: „Die Zurückhaltung der Datenschutzbehörden wird natürlich auch immer weniger werden“ und betont, es werde bald auch in Deutschland Bußgelder „in Millionenhöhe“ geben.

So zeichnet sich schon vor Veröffentlichung des Bußgeldkataloges eine drastische Erhöhung der DSGVO-Bußgelder in Deutschland ab. Allerdings ist es möglich, dass aufgrund neuer Erkenntnisse aus den Abstimmungen mit dem Europäischen Datenschutzausschuss (EDSA) Änderung hinsichtlich Konzept und praktischer Handhabe in der Zukunft möglich sein können. Vorerst gilt jedoch das von der DSK ausgearbeitete Bußgeldkatalog mit der Folge der höheren Bußgelder, besonders für große Unternehmen.

Aktuelles Thema ist dies auch in Berlin – hier sollen in absehbarer Zeit Datenschutz-Bußgelder in zweistelliger Millionenhöhe verhängt werden. Aus rechtlichen Gründen im laufenden Verfahren wird das betroffene Unternehmen nicht benannt. Bekannt wurde aber, dass ein weiteres Unternehmen, die Online-Bestellplattform Delivery Hero Germany GmbH, mit Bußgeldern in Höhe von insgesamt knapp 200.000 Euro belegt wurde. Die Höhe der Bußgelder unterscheidet sich damit deutlich von den bis dato vergebenen Strafbeträgen, die in der Spitze bei 50.000€ lagen.

Einen aktuellen Überblick über die Bußgelder und Sanktionen, die die Datenschutzbehörden in der EU im Rahmen der Allgemeinen Datenschutzverordnung der EU (GDPR, DSGVO) verhängt haben, können Sie hier einsehen: http://www.enforcementtracker.com/

Rufen Sie uns einfach an.+49 221 82 95 910